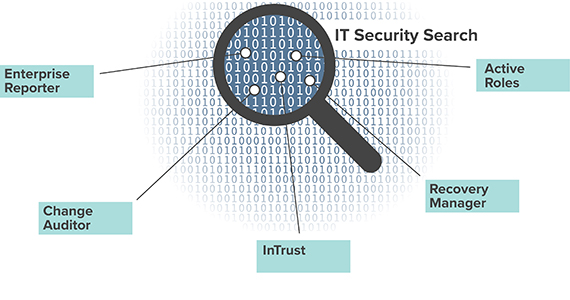

Pesquisa de segurança de TI

Correlacione diferentes dados da TI em um mecanismo de pesquisa interativa. Enxergar o que não se pode ver pode ser um desafio para a sua equipe de TI. Com bilhões de eventos para coletar e analisar em uma variedade de fontes, tanto no local quanto na nuvem, fica difícil encontrar dados relevantes e entendê-los. E, no caso de uma violação de segurança, interna ou externa, a capacidade de localizar onde a violação se originou e o que foi acessado pode fazer uma grande diferença.

A Pesquisa de segurança de TI é um mecanismo de pesquisa de TI como o Google que permite que os administradores de TI e as equipes de segurança respondam rapidamente a incidentes de segurança e façam uma investigação do evento. A interface baseada na Web da ferramenta correlaciona dados de TI distintos de várias soluções de segurança e conformidade da Quest em um único console, além de facilitar mais do que nunca:

- Reduzir a complexidade de pesquisar, analisar e manter dados de TI críticos espalhados entre os silos de informações

- Acelerar as investigações de segurança e as auditorias de conformidade com visibilidade em tempo real completa

- Solucionar problemas generalizados, caso ocorra uma interrupção ou violação de segurança

- Configure acesso baseado em função, permitindo que os auditores, a equipe de Help Desk, os gerentes de TI e outras partes interessadas obtenham somente os relatórios que precisam e nada mais

Recursos

A Pesquisa de segurança de TI está disponível como parte de várias soluções da Quest, incluindo Enterprise Reporter, Change Auditor, InTrust, Recovery Manager for AD e ActiveRoles, que obtêm dados e os envia para uma única tela. Daqui, você pode facilmente analisar e agir em relação a várias atividades que ocorrem no seu ambiente híbrido ou no local.

Dados baseados em estado

- Obtenha insights críticos sobre informações de usuários, computadores e grupos, associações de grupo diretas e aninhadas, permissões de arquivo/pasta e unidade organizacional, propriedade, entre outros, em ambientes no local, Azure e híbridos com o Enterprise Reporter. Capacite as equipes de TI a entender amplamente o seu estado de segurança.

- Visualize atributos virtuais, membros de grupos dinâmicos, membros de grupos temporários e unidades gerenciadas do Active Roles

Auditoria em tempo real

- Pesquise informações em tempo real sobre mudanças a objetos críticos e dados confidenciais, seja no local ou no Office 365 e Azure Active Directory (AD), com o Change Auditor.

- Suplemente os detalhes de auditoria nativos com o usuário que iniciou a mudança para o AD, mesmo que essa mudança tenha sido iniciada por meio do ActiveRoles

Colete e arquive registros

Repositório on-line compactado e indexado

Recuperação de objetos

Especificações

- Compatibilidade

As versões de sistemas que fornecem dados a seguir têm suporte nesta versão da Pesquisa de segurança de TI:

- InTrust 11.4.1, 11.4, 11.3.2, 11.3.1, 11.3

- Change Auditor 7.1, 7.0.4, 7.0.3, 7.0.2, 7.0.1, 7.0, 6.9.5, 6.9.4, 6.9.3, 6.9.2, 6.9.1, 6.9

- Enterprise Reporter 3.2.1, 3.2, 3.1, 3.0

- Recovery Manager for Active Directory 10.1, 10.0.1, 10.0, 9.0.1, 9.0, 8.8.1

- Active Roles 7.4.1, 7.4, 7.3.2, 7.3.1, 7.2.1, 7.2, 7.1

- Requisitos de software

- Sistema operacional:

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- Microsoft Windows Server 2008 R2

- Software adicional:

- Microsoft .NET Framework 4.7.2 ou posterior

- Microsoft Windows PowerShell 3.0 ou posterior

- Microsoft SQL Server 2012 ou posterior (todas as edições). Este é um requisito do componente de Warehouse da Pesquisa de segurança de TI, necessário para gerenciamento interno de configuração.

Requisitos adicionais para o conector Recovery Manager for Active Directory:

- Ative os comandos remotos no Windows PowerShell. Para obter detalhes, consulte https://technet.microsoft.com/en-us/magazine/ff700227.aspx.

- A política de execução do script PowerShell deve ser definida como RemoteSigned. Execute o seguinte cmdlet:Set-ExecutionPolicy RemoteSigned

Requisitos adicionais para o conector ActiveRoles:

- Ferramentas de gerenciamento do ActiveRoles

- A política de execução do script PowerShell deve ser definida como RemoteSigned.

- Sistema operacional:

- Compatibilidade do navegador

A interface da Web da Pesquisa de segurança de TI funciona corretamente com os seguintes navegadores:

- Microsoft Edge

- Microsoft Internet Explorer 11 ou posterior

- Google Chrome 72.0 ou posterior

- Mozilla Firefox 65.0 ou posterior

A resolução mínima de monitor que recebe suporte é 1024 x 768.

- Requisitos de hardware

- CPU: no mínimo 6 núcleos; 16 núcleos recomendados

- RAM: no mínimo 8 GB; 16 GB ou mais recomendados

- Disco: 200 GB (SSD recomendado); os requisitos de espaço em disco dependem do volume de dados do Enterprise Reporter que está sendo processado, pois o tamanho do índice varia proporcionalmente; os índices para os dados do ChangeAuditor e do InTrust não consomem nenhum espaço em disco no computador da Pesquisa de segurança de TI, pois estão localizados nos repositórios de dados usados por esses sistemas

- Se você implementar em uma máquina virtual, certifique-se de que os requisitos de CPU e memória acima sejam atendidos e não sobrecarregue o host da máquina virtual

Para verificar os requisitos de disco para a instalação da Pesquisa de segurança de TI, consulte a Página de suporte da Pesquisa de segurança de TI.