Change Auditor for Logon Activity

Detecção de Golden Ticket

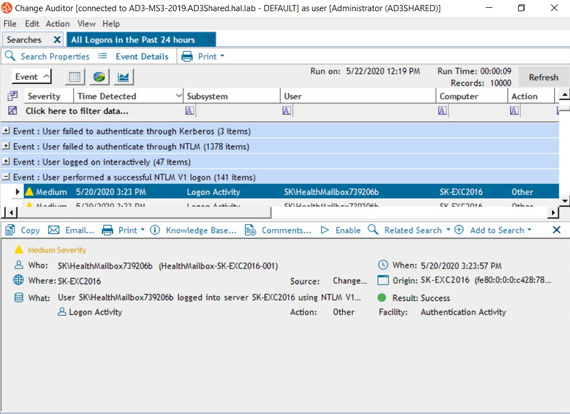

Auditoria de autenticação do NTLM

Relatório de login de usuário do Active Directory

Painel hospedado

Proteção de segurança 360°

Integração SIEM

Relatórios prontos para o auditor

Alertas em tempo real de qualquer lugar

Pacote híbrido do On Demand Audit para Office 365

Recursos

Relatórios de melhores práticas

Conscientização híbrida de segurança

Pesquisas relacionadas

Cronogramas de ameaças

Proteger caminhos de ataque do AD

Relatórios prontos para o auditor

Vencedor do People's Choice do Stevie Awards 2018

Especificações

Existem requisitos de sistema específicos para o coordenador do Change Auditor (server-side), cliente do Change Auditor (client-side), agente do Change Auditor (server-side) e a workstation e o cliente da Web do Change Auditor (componentes opcionais). Para obter uma lista completa dos requisitos do sistema e das permissões necessárias para todos os componentes e sistemas de destino que podem ser auditados pelo Change Auditor, consulte o Guia de instalação do Change Auditor.

O coordenador do Change Auditor é responsável por cumprir as solicitações do cliente e do agente e gerar alertas.

- Processador

Intel® Core™ i7 de 4 núcleos, equivalente ou superior

- Memória

Mínimo: 8 GB RAM ou superior

Recomendado: 32 GB de RAM ou superior

- SQL Server

Bancos de dados SQL com suporte até as seguintes versões:

- Microsoft SQL Server 2022

- Microsoft SQL Server 2016 SP3

- Microsoft SQL Server 2017

- Microsoft SQL Server 2019

- Instância gerenciada de SQL do Azure (PaaS) com autenticação SQL ou autenticação Azure Active Directory

NOTA: o desempenho pode variar dependendo da configuração da rede, topologia e configuração da Instância Gerenciada de SQL do Azure.

NOTA: o Change Auditor é compatível com os grupos de disponibilidade sempre ativos do SQL, clusters do SQL e bancos de dados que tenham compactação aplicada de linhas e páginas.

- Sistema operacional

Plataformas de instalação (x64) com suporte até as seguintes versões:

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

NOTA: o Microsoft Windows Data Access Components (MDAC) deve estar ativado. (O MDAC faz parte do sistema operacional e está ativado por padrão.)

- Software e configuração do coordenador

Para obter o melhor desempenho, a Quest recomenda fortemente:

- A instalação do coordenador do Change Auditor em um servidor membro dedicado.

- O banco de dados do Change Auditor deve ser configurado em uma instância separada e dedicada do SQL Server.

NOTA: o driver ODBC 17 da Microsoft para SQL Server é necessário quando o banco de dados do Change Auditor reside na Instância Gerenciada de SQL do Azure e a autenticação Azure Active Directory é selecionada.

NOTA: NÃO aloque previamente um tamanho fixo para o banco de dados do Change Auditor.

Além disso, o software/configuração a seguir é necessário:

- O coordenador deve ter conectividade por protocolo LDAP e GC para todos os controladores de domínio no domínio local e no domínio-raiz da forest.

- Versão x64 do Microsoft .NET Framework 4.8

- Versão x64 do Microsoft XML Parser (MSXML) 6.0

- Versão x64 do Microsoft SQLXML 4.0

- Espaço ocupado do coordenador

- Estimativa de uso do espaço em disco rígido: 1 GB.

- O uso de RAM do coordenador depende muito do ambiente, do número de conexões de agente e do volume de eventos.

- A estimativa de tamanho do banco de dados dependerá do número de agentes implementados e dos eventos auditados capturados.

Para obter as permissões mínimas do coordenador de conta adicional, consulte o Guia de instalação do Change Auditor.