Security Explorer

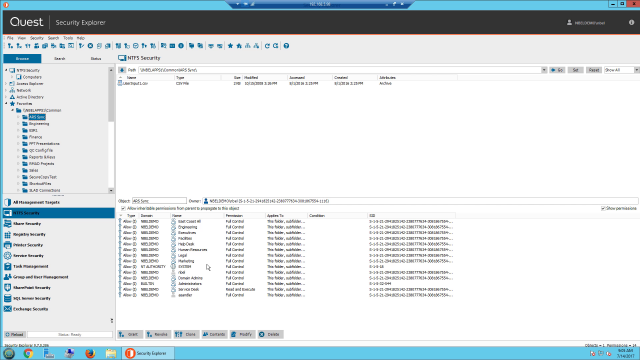

Gestion du contrôle des accès aux serveurs Microsoft depuis une plateforme unique. Imaginez une gestion centralisée du contrôle des accès depuis une plateforme unique. Avec Security Explorer®, vous pouvez gérer en temps réel le contrôle des accès, les autorisations et la sécurité sur l’ensemble de vosplateformes Microsoft, notamment Active Directory (AD), Windows Server, Exchange Server, SharePoint Server et SQL Server, tout cela depuis une plateforme unique.

Security Explorer® offre un ensemble d’améliorations en matière de sécurité, notamment la possibilité d’identifier les utilisateurs disposant de droits d’accès aux ressources de l’entreprise. Vous pouvez également accorder, révoquer, cloner, modifier et écraser les permissions rapidement.

- Faites des recherches sur des serveurs Microsoft pour voir quels utilisateurs disposent de droits d’accès aux ressources de l’entreprise

- Gérez les autorisations sur les serveurs Microsoft à partir d’une console centrale et unifiée

- Sauvegardez, définissez des valeurs de référence et restaurez des autorisations et des paramètres de sécurité en préservant l’intégrité des données

- Créez des rapports vous indiquant « qui a accès à quoi » pour rationaliser les audits de sécurité

04:21

04:21

Fonctionnalités

Consultation des droits octroyés au sein de l’entreprise

Gestion centralisée des autorisations

Intégration d’Enterprise Reporter Suite

Autorisations et sécurité avancées

Création de rapports complets

Contrôles d’accès intuitifs

Caractéristiques

- Processeur

Pentium de 600 MHz ou plus rapide

- Systèmes d’exploitation

Windows 8.1, Windows 10, Windows Server 2012, Windows Server 2012 R2, Windows Server 2016

- Espace disque

150 Mo

- Mémoire (RAM)

1 Go

- Configuration logicielle requise

.NET Framework v4.0 ou version ultérieure

REMARQUE : Installez soit la version complète, soit la version autonome. N’installez pas uniquement la version Client Profile.

- Sécurité SQL

SQL Server 2019, SQL Server® 2017, SQL Server 2017 Reporting Services, SQL Server 2016, SQL Server 2014, SQL Server 2012

- Sécurité SharePoint

SharePoint 2019, SharePoint® 2016, SharePoint 2013, SharePoint 2010, SharePoint Foundation

- Sécurité Exchange

Exchange 2019, Exchange 2016, Exchange 2013, Exchange 2010

- Sécurité Active Directory

Windows Server 2019, Niveau fonctionnel Windows Server® 2016, Niveau fonctionnel Windows Server 2012 R2, Niveau fonctionnel Windows Server 2012

Pour obtenir la liste complète des conditions requises, rendez-vous sur la page de support