Change Auditor for Active Directory Queries

Principaux avantages

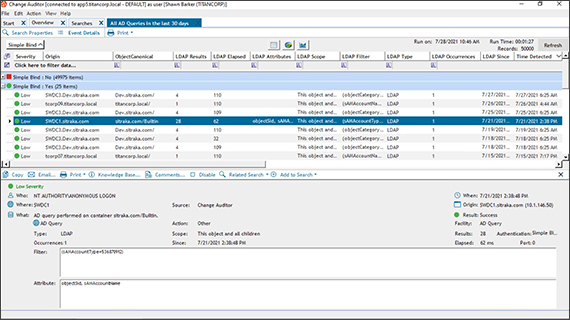

Requêtes Active Directory détaillées

Requêtes sécurisées et signées

Performances des contrôleurs de domaine

Processus de détection de la migration

Alertes en temps réel en déplacement

Rapports prêts à l’emploi pour les auditeurs

Fonctionnalités

Chronologies de sécurité

Intégration SIEM

Amélioration des informations relatives à la sécurité

Recherches connexes

Moteur d’audit avancé

Lauréate du People’s Choice Stevie Award 2018

Caractéristiques

Il existe des configurations système spécifiques pour le coordinateur de Change Auditor (côté serveur), le client Change Auditor (côté client), l’agent Change Auditor (côté serveur), et la station de travail et le client Web Change Auditor (composants en option). Pour une liste complète des configurations système et des autorisations requises pour l’ensemble des composants et systèmes cibles pouvant être audités par Change Auditor, reportez-vous au guide d’installation de Change Auditor.

Le coordinateur Change Auditor est chargé d’exécuter les demandes du client et de l’agent, ainsi que de générer les alertes.

- Processeur

Équivalent ou supérieur à un processeur quatre cœurs Intel® Core™ i7

- Mémoire

Minimale : 8 Go de RAM ou plus

Recommandée : 32 Go de RAM ou plus

- SQL Server

Prise en charge des bases de données SQL Server jusqu’aux versions suivantes :

- Microsoft SQL Server 2014 SP3

- Microsoft SQL Server 2016 SP3

- Microsoft SQL Server 2017

- Microsoft SQL Server 2019

- Azure SQL Managed Instance (PaaS) avec authentification SQL ou authentification Azure Active Directory

REMARQUE : Les performances peuvent varier selon la configuration réseau, la topologie et la configuration d’Azure SQL Managed Instance.

REMARQUE : Change Auditor prend en charge les groupes de disponibilité SQL AlwaysOn, les clusters SQL et les bases de données qui comportent une compression des lignes et des pages.

- Système d’exploitation

La solution prend en charge les plateformes d’installation (x64) jusqu’aux versions suivantes :

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

REMARQUE : Microsoft Windows Data Access Components (MDAC) doit être activé (MDAC fait partie du système d’exploitation et est activé par défaut).

- Configuration et logiciels requis pour le coordinateur

Pour des performances optimales, Quest vous recommande vivement de suivre les instructions ci-dessous :

- Installez le coordinateur Change Auditor sur un serveur membre dédié.

- La base de données Change Auditor doit être configurée sur une autre instance SQL Server dédiée.

REMARQUE : Microsoft ODBC Driver 17 for SQL Server est requis lorsque la base de données Change Auditor réside sur Azure SQL Managed Instance et que l’authentification Azure Active Directory est sélectionnée.

REMARQUE : Ne préallouez PAS une taille fixe à la base de données Change Auditor.

La configuration et les logiciels suivants sont également requis :

- Le coordinateur requiert une connectivité LDAP et GC avec tous les contrôleurs du domaine local et du domaine root de la forêt.

- Version x64 de Microsoft .NET Framework 4.7.1

- Version x64 de Microsoft XML Parser (MSXML) 6.0

- Version x64 de Microsoft SQLXML 4.0

- Espace requis pour le coordinateur

- Estimation de l’espace de disque dur utilisé : 1 Go

- La quantité de RAM utilisée par le coordinateur dépend fortement de l’environnement, du nombre de connexions d’agent et du volume d’événements.

- La taille estimée de la base de données peut varier en fonction du nombre d’agents déployés et d’événements audités capturés.

D’autres autorisations minimums sont requises pour le coordinateur Change Auditor. Veuillez consulter le guide d’installation de Change Auditor.