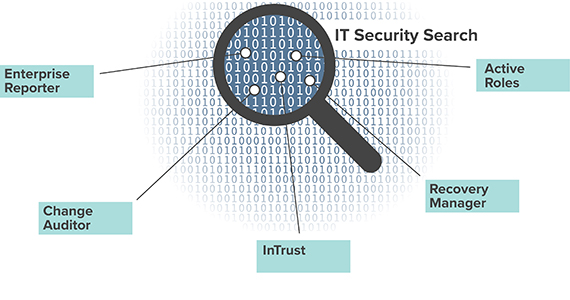

IT Security Search

Korrelieren Sie unterschiedliche IT-Daten in einer interaktiven Suchmaschine. Die Extraktion von gut versteckten Informationen kann für die IT eine große Herausforderung darstellen. Milliarden von Ereignissen aus verschiedensten Quellen müssen erfasst und überprüft werden (lokal und in der Cloud), sodass es sich als extrem schwierig herausstellen kann, relevante Daten zu finden und aus diesen verwertbare Einblicke zu gewinnen. Im Fall einer internen oder externen Sicherheitsverletzung kann die Fähigkeit, den genauen Ursprung der Sicherheitsverletzung und die betroffenen Ressourcen zu identifizieren, zudem großen Wert haben.

IT Security Search ist eine Google-ähnliche IT-Suchmaschine, mit der IT-Administratoren und Sicherheitsteams schnell auf Sicherheitsvorfälle reagieren und Ereignisforensiken analysieren können. Über die webbasierte Oberfläche des Tools werden unterschiedliche IT-Daten aus verschiedenen Quest Sicherheits- und Compliance-Lösungen in einer zentralen Konsole korreliert, sodass Ihnen folgende Aufgaben mühelos gelingen:

- Vereinfachung der Suche nach sowie der Analyse und Aufbewahrung von wichtigen IT-Daten, die über mehrere Informationssilos verteilt sind

- Beschleunigung von Sicherheitsuntersuchungen und Compliance-Audits mit umfassender Echtzeittransparenz

- Behebung weit verbreiteter Fehler im Falle eines Ausfalls oder einer Sicherheitsverletzung

- Konfiguration rollenbasierter Zugriffe, um Auditoren, Helpdesk-Mitarbeitern, IT-Managern und anderen Stakeholdern ausschließlich die jeweils benötigten Berichte bereitzustellen.

Funktionen und Merkmale

IT Security Search wird im Rahmen verschiedener Quest Lösungen bereitgestellt, darunter Enterprise Reporter, Change Auditor, InTrust, Recovery Manager for AD und Active Roles, mit denen Daten und Feeds in einer zentralen Ansicht konsolidiert werden können. In dieser Ansicht können Sie dann die verschiedenen Aktivitäten in Ihrer lokalen oder Hybrid-Umgebung überprüfen und entsprechende Maßnahmen ergreifen.

Zustandsbasierte Daten

- Mit Enterprise Reporter erhalten Sie lokal, in Azure und in hybriden Umgebungen wichtige Einblicke in Benutzer-, Computer- und Gruppeninformationen, direkte oder verschachtelte Gruppenmitgliedschaften, OU- und Datei-/Ordnerberechtigungen, Eigentümerschaft und vieles mehr. Auf diese Weise können sich IT-Teams einen umfassenden Überblick über den Sicherheitsstatus verschaffen.

- Über Active Roles können Sie sich virtuelle Attribute, dynamische Gruppenmitglieder, temporäre Gruppenmitglieder und verwaltete Einheiten anzeigen lassen.

Sicherheitsaudits in Echtzeit

- Mit Change Auditor können Sie nach Echtzeitinformationen über Änderungen an wichtigen Objekten und sensiblen Daten suchen – ganz gleich, ob lokal oder in Office 365 und Azure Active Directory (AD).

- Zusätzlich zu den nativen Auditdetails erhalten Sie Informationen zum Benutzer, der die AD-Änderung vorgenommen hat – und das auch bei Verwendung von Active Roles.

Erfassung und Archivierung von Protokollen

Komprimiertes, indiziertes Online-Repository

Wiederherstellung von Objekten

Technische Daten

- Kompatibilität

Diese Version von IT Security Search bietet Unterstützung für die folgenden Versionen von Systemen, die als Datenquelle fungieren können:

- InTrust 11.4.1, 11.4, 11.3.2, 11.3.1, 11.3

- Change Auditor 7.1, 7.0.4, 7.0.3, 7.0.2, 7.0.1, 7.0, 6.9.5, 6.9.4, 6.9.3, 6.9.2, 6.9.1, 6.9

- Enterprise Reporter 3.2.1, 3.2, 3.1, 3.0

- Recovery Manager for Active Directory 10.1, 10.0.1, 10.0, 9.0.1, 9.0, 8.8.1

- Active Roles 7.4.1, 7.4, 7.3.2, 7.3.1, 7.2.1, 7.2, 7.1

- Softwareanforderungen

- Betriebssystem

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- Microsoft Windows Server 2008 R2

- Zusätzliche Software:

- Microsoft .NET Framework 4.7.2 oder höher

- Microsoft Windows PowerShell 3.0 oder höher

- Microsoft SQL Server 2012 oder höher (alle Editionen) Dies ist eine Anforderung der IT Security Search Warehouse Komponente (erforderlich für interne Konfigurationsverwaltung).

Zusätzliche Anforderungen für den Recovery Manager for Active Directory Konnektor:

- Unterstützung von Remotebefehlen in Windows PowerShell. Weitere Informationen finden Sie unter https://technet.microsoft.com/en-us/magazine/ff700227.aspx.

- Die PowerShell-Skriptausführungsrichtlinie muss auf „RemoteSigned“ eingestellt sein. Führen Sie den folgenden Befehl aus: cmdlet:Set-ExecutionPolicy RemoteSigned

Zusätzliche Anforderungen für den Active Roles-Konnektor:

- Active Roles-Verwaltungs-Tools

- Die PowerShell-Skriptausführungsrichtlinie muss auf „RemoteSigned“ eingestellt sein.

- Betriebssystem

- Kompatible Browser

Die IT Security Search Webschnittstelle ist kompatibel mit den folgenden Browsern:

- Microsoft Edge

- Microsoft Internet Explorer 11 oder höher

- Google Chrome 72.0 oder höher

- Mozilla Firefox 65.0 oder höher

Es muss mindestens eine Bildschirmauflösung von 1.024 x 768 unterstützt werden.

- Hardwareanforderungen

- CPU: 6 Kerne mindestens, 16 Kerne empfohlen

- RAM: 8 GB mindestens, 16 GB oder mehr empfohlen

- Festplatte: 200 GB (SSD empfohlen); die Speicherplatzanforderungen hängen in großem Maße vom verarbeiteten Volumen der Enterprise Reporter Daten ab, da die Indexgröße proportional zum Volumen variiert. Der Index von Change Auditor oder InTrust nimmt keinen Speicherplatz auf dem IT Security Search Computer in Anspruch, da er sich in den von diesen Systemen verwendeten Datenspeichern befindet.

- Stellen Sie bei der Bereitstellung auf einer virtuellen Maschine sicher, dass diese die oben stehenden CPU- und Arbeitsspeicheranforderungen erfüllt, und sorgen Sie dafür, dass der Host der virtuellen Maschine nicht überladen wird.

Weitere Informationen zu den Festplattenanforderungen für die IT Security Search Installation finden Sie auf der Support-Seite zu IT Security Search.