Change Auditor for Active Directory Queries

Wesentliche Vorteile

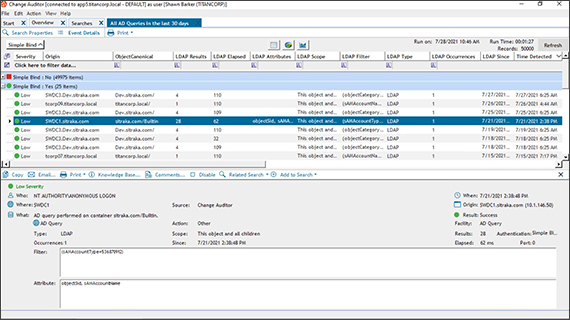

Detaillierte AD-Abfragen

Sicher und signiert

Domänencontrollerleistung

Migrationsprozessanalyse

Echtzeitwarnmeldungen für unterwegs

Auditgerechte Berichterstellung

Funktionen und Merkmale

Sicherheitszeitpläne

SIEM-Integration

Verbesserte Sicherheitseinblicke

Zugehörige Suchvorgänge

Erstklassige Auditierungs-Engine

Gewinner der People's Choice Stevie Awards 2018

Technische Daten

Es gibt spezielle Systemanforderungen für den Change Auditor Coordinator (Serverkomponente), den Change Auditor Client (Client-Komponente), den Change Auditor Agent (Serverkomponente) und den Change Auditor Workstation- und Web-Client (optionale Komponenten). Eine vollständige Liste der Systemanforderungen und erforderlichen Berechtigungen für alle Komponenten und Zielsysteme, die mithilfe von Change Auditor auditiert werden können, finden Sie im Installationshandbuch für Change Auditor.

Change Auditor Coordinator ist für Client- und Agent-Anfragen und die Generierung von Warnmeldungen verantwortlich.

- Prozessor

Quad-Core Intel® Core™ i7 (oder ähnlich) oder höher

- Arbeitsspeicher

Minimum: 8 GB RAM oder mehr

Empfohlen: 32 GB RAM oder mehr

- SQL Server

SQL-Datenbanken werden bis zu den folgenden Versionen unterstützt:

- Microsoft SQL Server 2014 SP3

- Microsoft SQL Server 2016 SP3

- Microsoft SQL Server 2017

- Microsoft SQL Server 2019

- Azure SQL Managed Instance (PaaS) mit SQL- oder Azure Active Directory-Authentifizierung

HINWEIS: Die Leistung kann je nach Netzwerkkonfiguration, Topologie und Azure SQL Managed Instance-Konfiguration variieren.

HINWEIS: Change Auditor unterstützt SQL AlwaysOn-Verfügbarkeitsgruppen, SQL-Cluster sowie Datenbanken mit aktivierter Zeilen- und Seitenkomprimierung.

- Betriebssystem

Installationsplattformen (x64) werden bis zu den folgenden Versionen unterstützt:

- Windows Server 2012

- Windows Server 2012 R2

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

HINWEIS: Microsoft Windows Data Access Components (MDAC) muss aktiviert sein. (MDAC ist Teil des Betriebssystems und standardmäßig aktiviert.)

- Coordinator Software und Konfiguration

Für eine optimale Leistung empfiehlt Quest Folgendes:

- Installieren Sie Change Auditor Coordinator auf einem dedizierten Mitgliedsserver.

- Die Change Auditor Datenbank sollte auf einer separaten, dedizierten Instanz von SQL Server konfiguriert werden.

HINWEIS: Wenn sich die Change Auditor Datenbank auf einer Azure SQL Managed Instance befindet und die Azure Active Directory-Authentifizierung aktiviert wurde, ist Microsoft ODBC Driver 17 for SQL Server erforderlich.

HINWEIS: Weisen Sie vorab KEINE feste Größe für die Change Auditor Datenbank zu.

Darüber hinaus ist die folgende Software/Konfiguration erforderlich:

- Der Coordinator muss über LDAP- und GC-Konnektivität zu allen Domänencontrollern in der lokalen und der Gesamtstruktur-Stammdomäne verfügen.

- x64-Version von Microsoft .NET 4.7.1

- x64-Version von Microsoft XML Parser (MSXML) 6.0

- x64-Version von Microsoft SQLXML 4.0

- Speicherbedarf für Coordinator

- Geschätzter verwendeter Festplattenspeicher: 1 GB.

- Die Arbeitsspeichernutzung des Coordinator ist stark abhängig von der Umgebung, der Anzahl von Agent-Verbindungen und dem Ereignisvolumen.

- Die geschätzte Datenbankgröße variiert möglicherweise in Abhängigkeit von der Anzahl der bereitgestellten Agenten bzw. der erfassten auditierten Ereignisse.

Weitere für Account Coordinator erforderliche Mindestberechtigungen finden Sie im Installationshandbuch für Change Auditor.