Security Explorer

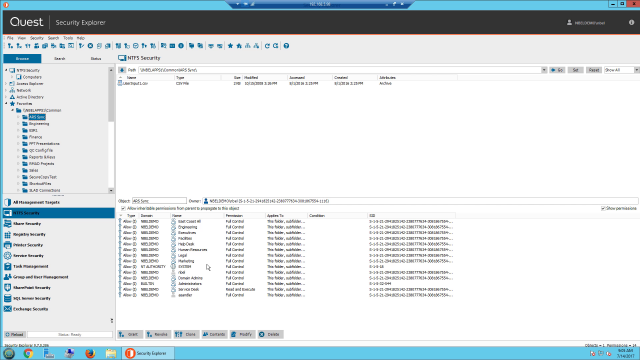

Profitieren Sie von umfassender Zugriffskontrollverwaltung für Microsoft-Server über eine einzige Plattform. Stellen Sie sich vor, Sie hätten die Möglichkeit, die Zugriffskontrolle über eine einzige Plattform zu verwalten. Security Explorer® ermöglicht die Echtzeitverwaltung der Zugriffskontrolle, -berechtigungen und -sicherheit für eine Reihe von Microsoft-Plattformen, darunter Active Directory (AD), Windows Server, Exchange Server, SharePoint Server und SQL Server – und das über eine einzige Konsole.

Security Explorer® bietet eine Vielzahl an Sicherheitsverbesserungen. Unter anderem haben Sie die Möglichkeit, sich einen unternehmensweiten Überblick darüber zu verschaffen, wer auf welche Ressourcen zugreifen darf. Außerdem können Sie von einem zentralen Ort aus schnell Berechtigungen erteilen, entziehen, klonen, ändern und überschreiben.

- Durchsuchen von Microsoft-Servern, um sich einen unternehmensweiten Überblick darüber zu verschaffen, wer auf welche Ressourcen zugreifen darf

- Verwaltung von Berechtigungen auf allen Microsoft-Servern von einer zentralen, einheitlichen Konsole aus

- Sicherung, Wiederherstellung und Einrichtung von Sicherheitsrichtlinien und Berechtigungen zur Sicherstellung der Datenintegrität

- Erstellung von Berichten über die Zugriffsberechtigungen von Benutzern zur Optimierung von Sicherheitsaudits

04:21

04:21

Funktionen und Merkmale

Übersicht über unternehmensweite Berechtigungen

Zentrale Berechtigungsverwaltung

Integration von Enterprise Reporter Suite

Erweiterte Sicherheit und Berechtigungen

Umfassende Berichterstellung

Intuitive Zugriffskontrolle

Technische Daten

- Prozessor

Pentium mit 600 MHz oder schneller

- Betriebssysteme

Windows 8.1, Windows 10, Windows Server 2012, Windows Server 2012 R2, Windows Server 2016, Windows Server 2019, Windows Server 2022

- Festplattenspeicher

550 MB

- Arbeitsspeicher (RAM)

1 GB

- Softwareanforderungen

.NET Framework v.4.8 oder höher

HINWEIS: Sie müssen entweder die Vollversion oder die eigenständige Version installieren. Sie dürfen nicht nur das Client Profile installieren.

- SQL-Sicherheit

SQL Server 2022, SQL Server 2019, SQL Server 2019 Reporting Services SQL Server® 2017, SQL Server 2017 Reporting Services, SQL Server 2016, SQL Server 2014, SQL Server 2012

- SharePoint-Sicherheit

SharePoint 2019, SharePoint® 2016, SharePoint 2013, SharePoint 2010, SharePoint Foundation

- Exchange-Sicherheit

Exchange 2019, Exchange 2016, Exchange 2013, Exchange 2010

- Active Directory-Sicherheit

Windows Server 2019, Windows Server® 2016-Funktionsebene, Windows Server 2012 R2-Funktionsebene, Windows Server 2012-Funktionsebene

Eine vollständige Liste der Systemanforderungen finden Sie auf der Supportseite.