Unified Endpoint Management-Lösungen

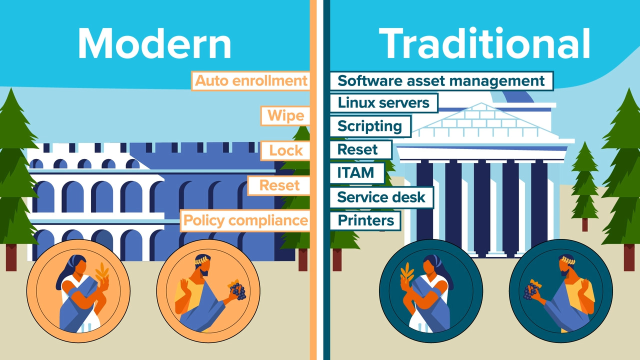

Erkennen, verwalten und sichern Sie Ihre neue, hybride Arbeitsumgebung. Optimieren Sie komplexe Endpunktverwaltungsaufgaben und gewinnen Sie größere Kontrolle über alle Endpunkte in Ihrer Umgebung. Registrieren und verwalten Sie Geräte mit einer Kombination aus modernen und herkömmlichen Methoden und genießen Sie die beruhigende Gewissheit, dass jeder Endpunkt erfasst, aktualisiert und sicher ist. Wenn Ihre Belegschaft zunehmend hybrid arbeitet, geben Ihnen Unified Endpoint Management-Lösungen die erforderliche Flexibilität, um die herkömmliche Verwaltung weiterzuführen und gleichzeitig Best Practices für eine moderne Endpunktverwaltung zu implementieren.

02:40

02:40

Leader

IDC MarketScape hat KACE von Quest für folgende Bereiche als führend in der Kategorie

Worldwide Client Endpoint Management Software positioniert:

Windows Geräte 2024

Kleine und mittelständische Unternehmen 2024

Apple Geräte 2024

70 %

der Sicherheitsverletzungen treten an Endpunkten auf

80 %

der Unternehmen haben Lösungen für die Endpunktverwaltung eingeführt

75 Mrd.

vernetzte Geräte weltweit bis 2025

Funktionen

Erfassen Sie alle Typen von Endpunkten in Ihrer Umgebung, verwalten Sie Geräte gemeinsam mit modernen oder herkömmlichen Methoden und gewährleisten Sie umfassende Endpunktsicherheit für Ihre hybride Belegschaft.

Endpunktsichtbarkeit

Sie können eine einzige Konsole nutzen, um unternehmens- oder mitarbeitereigene Geräte zu registrieren und inventarisieren und diese gemeinsam mit Laptops, Computern, Servern, nicht der Datenverarbeitung dienenden Geräten und IoT-Technologien proaktiv zu verwalten. Dank der vollständigen Übersicht über alle Endpunkte können Sie Sicherheitsschwachstellen schnell erkennen und beseitigen und Ihr Unternehmen vor potenziellen Bedrohungen schützen.

Verwaltung mobiler Geräte (Mobile Device Management, MDM)

Steuern und sichern Sie eine Vielzahl mobiler Geräte nahtlos mit einer cloudbasierten, einheitlichen Verwaltungslösung. IT-Administratoren können von einer zentralen Plattform aus Sicherheitsrichtlinien durchsetzen, Anwendungen bereitstellen, Remote-Löschungen vornehmen und einen umfassenden Einblick in den Gerätebestand und den Compliance-Status erhalten. Darüber hinaus unterstützt die Verwaltung mobiler Geräte Updates und Patches in Echtzeit und verbessert so Ihre Endpunktverwaltungslösung.

Unified Endpoint Management

Eine benutzerfreundliche Oberfläche mit leistungsstarker Funktionalität ermöglicht Ihrem Team die Automatisierung und Reduzierung des Geräteverwaltungsaufwands. So haben Sie alles im Blick und sorgen gleichzeitig für die optimale Konfiguration, Sicherheit und Compliance all Ihrer Endpunkte. Vereinfachen Sie komplexe Prozesse und geben Sie Ihren IT-Teams die Möglichkeit, verschiedene Endpunkte effektiv zu verwalten und gleichzeitig manuelle Eingriffe zu reduzieren.

Endpunkt-Compliance

Unterstützen Sie die Endpunkt-Compliance durch zentrale Kontrolle und automatische Durchsetzung von Sicherheitsrichtlinien. Überwachen Sie Gerätekonfigurationen, verfolgen Sie Software-Updates und führen Sie regelmäßige Audits durch. Dank robuster Berichterstellungs- und Warnfunktionen können Sie proaktiv Compliance-Probleme erkennen und beheben, Risiken minimieren und Ihre Umgebung nachhaltig absichern.

Patch-Verwaltung

Automatisieren Sie die Erkennung, Bereitstellung und Nachverfolgung von Patches für alle Endbenutzergeräte. Stellen Sie sicher, dass auf Ihre Systeme die neuesten Sicherheits- und Software-Updates aufgespielt wurden, um das Risiko von Datenverlusten durch Malware oder andere Bedrohungen zu verringern. Mit einem Patch-Katalog, der über 350 Produkte enthält, können Sie mithilfe einer cloudbasierten Endpunktverwaltungslösung problemlos Betriebssystem- und Anwendungspatches in Ihrem Unternehmen bereitstellen.

Unterstützte Plattformen

Microsoft Windows

Vereinfachen Sie die Durchführung von Arbeitsaufgaben in Ihrer Umgebung durch die Nutzung mehrerer Microsoft®-Plattformen, einschließlich Windows 10.

Mac

Profitieren Sie von einer vereinfachten Ausführung durch die Nutzung einer Arbeitsumgebung mit mehreren Betriebssystemen. Unsere Produkte können auch mit der Mac-Plattform verwendet werden.

Linux

Nutzen Sie unsere Lösungen für Unified Endpoint Management in Ihrer Linux-Umgebung.

Internet of Things

Erfassen Sie mithilfe einer agentenlosen Erkennungslösung alle vernetzten Geräte, darunter auch nicht der Datenverarbeitung dienende Geräte wie Drucker, AV-Geräte und Scanner.

Chromebooks

Die Integration der Chromebook-Verwaltung entlastet Sie im Arbeitsalltag, da es nicht erforderlich ist, mehrere Lösungen und Konsolen zu verwenden.

Häufig gestellte Fragen

Eine Endpunktverwaltungslösung überwacht, sichert und verwaltet Geräte, die mit einem Netzwerk verbunden sind. Sie übernimmt für Sie die Bestandsverfolgung, die Konfiguration, die Sicherheit, die Durchsetzung von Richtlinien, die Softwarebereitstellung, die Überwachung, die Berichterstellung, den Datenschutz (einschließlich Sicherung und Verschlüsselung) sowie das Onboarding von Benutzern.

Wenn Sie eine einheitliche Verwaltungslösung wünschen, achten Sie auf umfassende Geräteunterstützung mit robusten Sicherheitsfunktionen und -merkmalen, Echtzeitüberwachung und detaillierter Berichterstellung. Zu den wichtigsten Funktionen gehören Remote-Steuerung, eine benutzerfreundliche Oberfläche, Skalierbarkeit und die nahtlose Integration in Ihre bestehenden IT-Systeme.

Alle Ihre Endpunkte müssen verwaltet werden, um sie vor Sicherheitsbedrohungen zu schützen und die Integrität des Netzwerks insgesamt zu gewährleisten. Diese Endpunkte können Desktops, Laptops, Smartphones, Tablets, Server, IoT-Geräte, Drucker und andere Peripheriegeräte sein.

Eine moderne Endpunktverwaltungslösung ermöglicht die Kontrolle aller Geräte über eine einzige Plattform. Sie bietet konsistente Richtlinien und Sicherheitsmaßnahmen für verschiedene Gerätetypen und Betriebssysteme, die zum Schutz vor Cyberbedrohungen beitragen und allen Benutzern reibungsloses Arbeiten ermöglichen. Die moderne Endpunktverwaltung macht die Verwaltung einer Vielzahl von Geräten einfacher.

Ressourcen

Gebäudetechnikfirma reduziert Geräteregistrierungszeit um 75 Prozent

Elevion musste für hunderte von Geräten und Außendienstmitarbeitern die Sicherheit standardisieren, Smartphones remote verwalte...

Umfassende Endgerätesicherheit mit KACE

Als IT-Experte stehen Sie wahrscheinlich vor der großen Aufgabe, eine zunehmend komplexere Umgebung zu verwalten, während Sie g...

KACE gives Orange County Comptroller’s office more flexibility

As a public-facing, government entity, the Orange County Comptroller’s office in Orlando, Florida, provides citizens with a wid...

A Hybrid UEM Solution for an Evolving IT Environment

This technical paper explores how Quest helps you meet the legacy and future demands of your IT organization, creating a unifie...

Building technology firm reduces enrollment time by 75 percent

Learn how Elevion implemented KACE MDM for faster device enrollment, stricter privacy and unified endpoint management across si...

Get total endpoint security with KACE

Traditional computers. Modern devices. Total endpoint security.

Erkenntnisse aus einem Jahr der Umwälzungen bei der Identitäts-Compliance

Optimieren Sie Ihre Compliance-Bemühungen, vermeiden Sie kostspielige Fehler und sorgen Sie für eine effiziente Nutzung von Res...

Vereinheitlichung als Erfolgsstrategie: Warum einheitliche Identitäten wichtig sind

Vereinheitlichung als Erfolgsstrategie: Warum einheitliche Identitäten wichtig sind