InTrust

Logiciel de gestion des logs d’événements. Les ressources les plus précieuses de votre entreprise sont ses données et les utilisateurs qui y accèdent. Mais la sécurité de votre entreprise dépend de celle des postes de travail de vos utilisateurs. La collecte, le stockage et l’analyse de l’ensemble des données des comptes utilisateurs et des comptes à privilèges nécessitent généralement de grandes capacités de stockage, une collecte de données d’événements chronophage et une expertise interne pour analyser les logs d’événements recueillis. C’est là que nous intervenons.

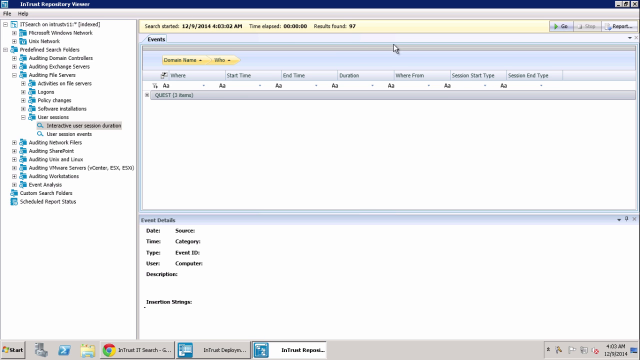

Quest InTrust est un logiciel intelligent et évolutif, dédié à la gestion des logs d’événements, qui vous permet de surveiller l’ensemble des activités des administrateurs et des postes de travail des utilisateurs, de leur connexion à leur déconnexion en passant par les opérations intermédiaires. Réduisez vos coûts de stockage grâce à un taux de compression des données de 20:1, et stockez des années de logs d’événements provenant des serveurs Windows, UNIX/Linux, des bases de données, des applications et des appareils réseau. La surveillance des logs en temps réel et le déclenchement d’alertes vous permettent de répondre immédiatement aux menaces à l’aide de réponses automatisées en cas d’activités suspectes. 07:08

07:08

20:1

compression des données

60 000

événements par seconde

60 %

d’économies sur le stockage

Quel volume de données envoyez-vous à votre solution SIEM ?

Fonctionnalités supplémentaires

Surveillance des logs des postes de travail des utilisateurs

Protégez vos postes de travail des cyberattaques modernes telles que « pass-the-hash », le phishing ou les rançongiciels, en surveillant l’activité des administrateurs et des utilisateurs, de leur connexion à leur déconnexion en passant par tous les événements intermédiaires. Collectez et stockez les données principales de l’accès utilisateur telles que l’identité de l’individu à l’origine d’une action, en quoi celle-ci consistait, sur quel serveur elle s’est produite et à partir de quel poste de travail.

Hyperextensibilité

Un serveur InTrust peut traiter jusqu’à 60 000 événements par seconde avec 10 000 agents ou plus écrivant des logs d’événements simultanément, optimisant ainsi l’efficacité, l’extensibilité et les coûts liés au matériel. Et pour les grandes entreprises ayant besoin de volumes plus importants, il suffit d’ajouter un serveur InTrust et de partager la charge de travail : l’extensibilité de la solution est presque illimitée.

Informations enrichies avec IT Security Search

Exploitez dans un seul emplacement les informations utiles provenant de toutes vos solutions Quest de sécurité et de conformité. Avec IT Security Search, vous pouvez corréler des données issues des outils InTrust, Change Auditor, Enterprise Reporter, Recovery Manager for AD et Active Roles dans un moteur de recherche informatique semblable à Google afin d’accélérer la réponse aux incidents de sécurité et les analyses forensiques. Analysez en toute simplicité les autorisations et l’activité des utilisateurs, les tendances d’événements, les activités suspectes et plus encore avec des affichages enrichis et la chronologie des événements.

Créez automatiquement des rapports de bonnes pratiques

Convertissez facilement des analyses dans différents formats de rapport, notamment HTML, XML, PDF, CSV et TXT, ainsi que Microsoft Word, Visio et Excel. Planifiez des rapports et automatisez la distribution dans les équipes ou choisissez un des nombreux rapports de bonnes pratiques prédéfinis de la bibliothèque avec une expertise intégrée en matière de logs d’événements. Avec des workflows de consolidation et d’importation des données, vous pouvez même transmettre automatiquement un sous-ensemble de données à SQL Server pour une analyse approfondie.

Logs inviolables

Protégez les données des logs d’événements pour empêcher leur manipulation ou leur destruction. Pour ce faire, créez un emplacement en cache sur chaque serveur distant où les logs peuvent être dupliqués lors de leur création.

Caractéristiques

- x64

Les composants installés par défaut sont InTrust Deployment Manager, InTrust Server et InTrust Repository Viewer. Si vous personnalisez la sélection de manière à installer des composants seuls, consultez les exigences concernant les composants dont vous avez besoin dans le document InTrust System Requirements (Exigences système InTrust) fourni dans le package de téléchargement du produit. Si vous utilisez la sélection par défaut, les exigences combinées sont les suivantes :

Architecture- Système d’exploitation

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- Processeur

4 cœurs minimum (par exemple à des fins d’évaluation).

Pour toute utilisation en conditions réelles, un minimum de 8 cœurs est conseillé.

- Mémoire

4 Go minimum (par exemple à des fins d’évaluation).

Pour toute utilisation en conditions réelles, un minimum de 8 Go est conseillé.

- Autres logiciels et services

- Microsoft .NET Framework version 4.6.2 ou ultérieure avec les dernières mises à jour

- Microsoft SQL Server Native Client 11.0.6538.0 ou version ultérieure (le package redistribuable version 11.0.6538.0 du client est inclus avec la distribution InTrust) Important : Installez la version requise du client à l’avance et n’installez InTrust qu’après.

- Dans un environnement virtuel

Si vous déployez InTrust sur une machine virtuelle, assurez-vous de respecter les exigences de mémoire et de processeur ci-dessus, et de ne pas surcharger l’hôte de la machine virtuelle.

- Pour la base de données de configuration :

- Microsoft SQL Server 2019

- Microsoft SQL Server 2017

- Microsoft SQL Server 2016

- Microsoft SQL Server 2014

- Microsoft SQL Server 2012