Change Auditor for NetApp

Beneficios clave

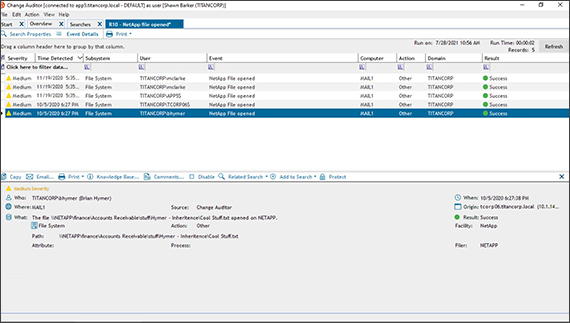

Auditoría centralizada

Visualización general

Alertas en tiempo real

Integración con SIEM

Generación de informes listos para el auditor

Características

Líneas de tiempo de la seguridad

Información sobre seguridad mejorada

Búsquedas relacionadas

Motor de auditoría de alta calidad

Ganador de los premios Stevie 2018 de People’s Choice

Especificaciones

Se debe contar con ciertos requisitos del sistema para el coordinador de Change Auditor (del extremo del servidor), el cliente de Change Auditor (del extremo del cliente), el agente de Change Auditor (del extremo del servidor), y la estación de trabajo y el cliente web de Change Auditor (componentes adicionales). Para obtener una lista completa de los requisitos del sistema y los permisos requeridos para todos los componentes y sistemas de destino que pueden auditarse mediante Change Auditor, consulte la Guía de instalación de Change Auditor.

El coordinador de Change Auditor es responsable de cumplir con las solicitudes del cliente y del agente, y de generar alertas.

- Procesador

Intel® Core™ i7 de cuatro núcleos (similar o superior)

- Memoria

Mínima: 8 GB de RAM o superior

Recomendada: 32 GB de RAM o superior

- SQL Server

Bases de datos SQL que tienen soporte hasta las siguientes versiones:

- Microsoft SQL Server 2022

- Microsoft SQL Server 2016 SP3

- Microsoft SQL Server 2017

- Microsoft SQL Server 2019

- Instancia administrada de Azure SQL (PaaS) con autenticación SQL o autenticación de Azure Active Directory

NOTA: El rendimiento puede variar según la configuración de red, la topología y la configuración de la instancia administrada de Azure SQL.

NOTA: Change Auditor es compatible con SQL AlwaysOn Availability Groups, SQL Clusters y bases de datos que tengan compresión de filas y páginas aplicadas.

- Sistema operativo

Plataformas de instalación (x64) que cuentan con soporte hasta las siguientes versiones:

- Windows Server 2016

- Windows Server 2019

- Windows Server 2022

NOTA: Se debe habilitar Microsoft Windows Data Access Components (MDAC). (MDAC es parte del sistema operativo y está habilitado de manera predeterminada).

- Software y configuración del coordinador

Para obtener el mejor rendimiento, Quest recomienda enérgicamente lo siguiente:

- Instale el coordinador de Change Auditor en un servidor miembro dedicado.

- La base de datos de Change Auditor debe configurarse en una instancia de SQL Server dedicada e independiente.

NOTA: Se requiere Microsoft ODBC Driver 17 para SQL Server cuando la base de datos de Change Auditor reside en la instancia administrada de Azure SQL y se selecciona la autenticación de Active Directory.

NOTA: NO asigne previamente un tamaño fijo para la base de datos de Change Auditor.

Además, se requiere el siguiente software o la siguiente configuración:

- El coordinador debe tener conectividad LDAP y GC con todas las controladoras de dominio en el dominio local y el dominio raíz del bosque.

- Versión x64 de Microsoft .NET Framework 4.8

- Versión x64 de Microsoft XML Parser (MSXML) 6.0

- Versión x64 de Microsoft SQLXML 4.0

- Espacio del coordinador

- Estimación de espacio de disco duro utilizado: 1 GB

- El uso de la memoria RAM del coordinador es altamente dependiente del entorno, la cantidad de conexiones del agente y el volumen del evento.

- El tamaño estimado de la base de datos varía en función de la cantidad de agentes implementados y eventos capturados auditados.

Se requieren permisos mínimos adicionales de Account Coordinator; consulte la Guía de instalación de Change Auditor.