IT Security Search

Correlacione datos discrepantes del área de TI en un motor de búsqueda interactivo. Ver lo que no se ve puede ser un reto para el área de TI. Debido a los miles de millones de eventos para recopilar y revisar a través de diversos orígenes, tanto en las instalaciones como en la nube, resulta difícil encontrar datos relevantes y hacer que tengan sentido. Además, en el caso de una infracción de seguridad, ya sea interna o externa, la capacidad para localizar el lugar donde se originó la infracción y a qué se tuvo acceso puede marcar una diferencia importante.

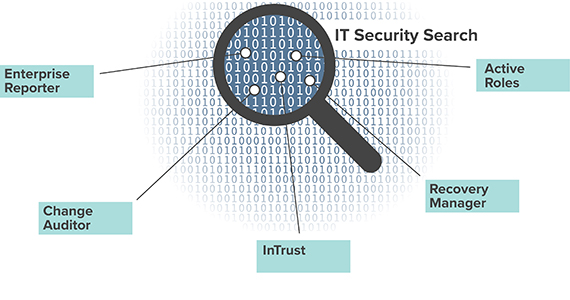

IT Security Search es un motor de búsqueda del área de TI similar a Google que permite que los administradores del área de TI y los equipos de seguridad respondan con rapidez ante incidentes de seguridad y analicen los datos forenses del evento. La interfaz basada en la web de la herramienta correlaciona datos dispares del área de TI desde muchas soluciones de seguridad y cumplimiento de Quest en una única consola, y hace que lo siguiente sea más fácil que nunca:

- Reducir la complejidad de buscar, analizar y mantener los datos críticos del área de TI dispersados en silos de información.

- Acelerar las investigaciones de seguridad y las auditorías de cumplimiento con visibilidad completa en tiempo real.

- Solucionar los problemas dispersados, en caso de que se produzca una interrupción o una infracción de seguridad

- Configurar el acceso basado en roles al permitir que los auditores, el personal de la mesa de ayuda, los administradores del área de TI y otras partes interesadas obtengan exactamente los informes que necesitan y ninguna otra cosa más

Características

IT Security Search está disponible como parte de varias soluciones de Quest, entre ellas, Enterprise Reporter, Change Auditor, InTrust, Recovery Manager for AD y Active Roles, que extrae los datos y los introduce en una única consola. Desde aquí, puede revisar fácilmente y actuar sobre las diversas actividades en su entorno híbrido o en las instalaciones.

Datos basados en el estado

- Obtenga información crítica sobre el usuario, el equipo y los grupos, las membresías de grupo anidadas y directas, los permisos de carpeta/archivo y UO, la propiedad y más de forma local, en Azure y en entornos híbridos con Enterprise Reporter. Capacite al personal del área de TI para que entienda totalmente su estado de seguridad.

- Vea los atributos virtuales, los miembros de grupos dinámicos, los miembros de grupos temporales y las unidades administradas desde Active Roles

Auditoría de seguridad en tiempo real

- Busque información en tiempo real sobre los cambios críticos en objetos y datos confidenciales, ya sea de manera local o en Office 365 y Azure Active Directory (AD), con Change Auditor.

- Complemente los detalles de auditorías nativas con el usuario real que inició un cambio en AD, aun si se inició a través de Active Roles.

Recopile y archive registros

Repositorio comprimido, indexado, en línea

Recuperación de objetos

Especificaciones

- Compatibilidad

Las siguientes versiones de sistemas de provisión de datos tienen soporte en estas versiones de IT Security Search:

- InTrust 11.4, 11.3.11.4, 11.3.2, 11.3, 11.3

- Change Auditor 7.0, 6.9.7.0, 6.9.5, 6.9.4, 6.9.3, 6.9.2, 6.9, 6.9

- Enterprise Reporter 3.2, 1, 3.2, 3.1.3.0

- Recovery Manager for Active Directory 10.0.1, 10.0, 9.0.1, 9.0, 8.8.1, 8.7

- Active Roles 7.3.1, 7.2.1, 7.2, 7.2, 7.1

- Requisitos de software

- Sistema operativo:

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- Microsoft Windows Server 2008 R2

- Software adicional:

- Microsoft .NET Framework 4.7.2 o posterior

- Microsoft Windows PowerShell 3.0 o posterior

- Microsoft SQL Server 2012 o posterior (todas las ediciones) Este es un requisito del componente de IT Security Search Warehouse que necesita para la administración de la configuración interna.

Requisitos adicionales para el conector de Recovery Manager for Active Directory:

- Permita comandos remotos en Windows PowerShell. Para obtener detalles, consulte https://technet.microsoft.com/en-us/magazine/ff700227.aspx.

- La política de ejecución de scripts de PowerShell debe configurarse a RemoteSigned. Ejecute el siguiente cmdlet:Set-ExecutionPolicy RemoteSigned

Requisitos adicionales para el conector de Active Roles:

- Herramientas de administración de Active Roles

- La política de ejecución de scripts de PowerShell debe configurarse a RemoteSigned.

- Sistema operativo:

- Compatibilidad del navegador

La interfaz web de IT Security Search funciona correctamente con los siguientes navegadores:

- Microsoft Edge

- Microsoft Internet Explorer 11 o posterior

- Google Chrome 72.0 o posterior

- Mozilla Firefox 65.0 o posterior

La resolución de pantalla mínima que soporta es 1024 x 768.

- Requisitos de hardware

- CPU: de 6 núcleos como mínimo; se recomiendan 16 núcleos

- RAM: de 8 GB como mínimo; se recomiendan 16 GB o más

- Disco: 200 GB (se recomienda SSD); los requisitos de espacio en disco dependen mucho del volumen de datos de Enterprise Reporter que se esté procesando, ya que el tamaño de índice varía proporcionalmente; los índices para los datos de Change Auditor e InTrust no consumen espacio en disco en el equipo de IT Security Search porque están ubicados en los almacenes de datos utilizados por estos sistemas.

- Si realiza la implementación en un equipo virtual, asegúrese de cumplir con los requisitos de la CPU y memoria mencionados, y no sobrecargue el host de la máquina virtual.

Para conocer los requisitos de disco para la instalación de IT Security Search, consulte Página de soporte IT Security Search