InTrust

Software de administración de registro de eventos. Los activos más valiosos de su empresa son sus datos y los usuarios que tienen acceso a ellos, pero usted solo está tan protegido como las estaciones de trabajo de sus usuarios. La recopilación, el almacenamiento y el análisis de todos los datos de cuentas con privilegios y de los usuarios, por lo general, requieren de grandes cantidades de almacenamiento, una recopilación de los datos de eventos que demanda mucho tiempo y experiencia interna sobre los datos de registro de eventos recopilados. Aquí es donde nosotros entramos.

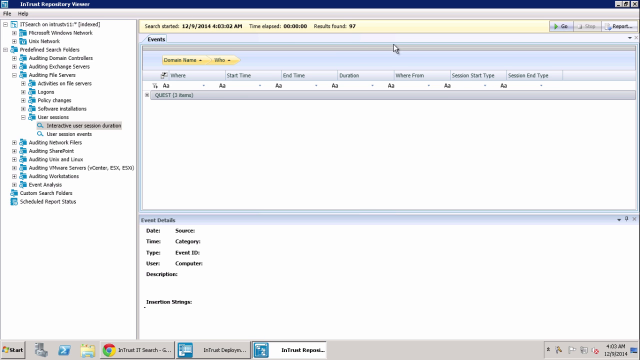

Quest InTrust es un software de administración de registros de eventos inteligente y escalable que le permite monitorear toda la actividad del administrador y de la estación de trabajo de los usuarios, desde los inicios y cierres de sesión hasta todo lo que sucede en el medio. Recorte los costos de almacenamiento en una proporción de compresión de datos de 20:1 y almacene años de registros de eventos desde Windows, servidores UNIX/Linux, bases de datos, aplicaciones y dispositivos de red. El monitoreo de registros y alertas en tiempo real de InTrust le permite responder inmediatamente a las amenazas con respuestas automatizadas a las actividades sospechosas. 07:08

07:08

20:1

Compresión de datos

60 K

Eventos por segundo

60 %

Ahorros de costos de almacenamiento

¿Qué cantidad de datos envía a SIEM?

Características adicionales

Monitoreo de registros de la estación de trabajo del usuario

Proteja sus estaciones de trabajo de ciberataques modernos, como pass-the-hash, phishing o ransomware, al monitorear la actividad del administrador y del usuario, desde los inicios y cierres de sesión hasta todo lo que sucede en el medio. Recopile y almacene todos los detalles esenciales del acceso de usuarios, como quién realizó la acción, qué implicó esa acción, en qué servidor ocurrió y desde qué estación de trabajo se originó.

Hiperescalabilidad

Un servidor de InTrust puede procesar hasta 60 000 eventos por segundo con 10 000 agentes o más que escriben registros de eventos de forma simultánea, lo que le da más eficiencia, escalabilidad y ahorros sustanciales en costos de hardware. Y, para las grandes empresas que necesiten más volumen, simplemente puede agregar otro servidor de InTrust y dividir la carga de trabajo; la escalabilidad es prácticamente ilimitada.

Mayores conocimientos con IT Security Search

Aproveche los conocimientos valiosos de todas las soluciones de seguridad y cumplimiento de Quest en un solo lugar. Con IT Security Search, puede correlacionar datos de InTrust, Change Auditor, Enterprise Reporter, Recovery Manager for AD y Active Roles en un motor de búsqueda de TI reactivo similar a Google para un análisis forense y una respuesta a incidentes de seguridad más rápida. Analice con facilidad los privilegios y la actividad de usuarios, las tendencias de eventos, los patrones sospechosos y más, con visualizaciones enriquecidas y cronogramas de eventos.

Generación automática de informes de mejores prácticas

Convierta fácilmente las investigaciones en múltiples formatos de informe, incluidos HTML, XML, PDF, CSV y TXT, además de Microsoft Word, Visio y Excel. Programe informes y automatice la distribución en los equipos, o elija a partir de una gran biblioteca de informes predefinidos de mejores prácticas con experiencia integrada en registro de sucesos. Con flujos de trabajo de consolidación e importación de datos, incluso puede reenviar de forma automática un subconjunto de datos a SQL Server para análisis avanzados adicionales.

Registros a prueba de manipulaciones

Proteja los datos de registro de sucesos de la manipulación o destrucción al crear una ubicación en caché en cada servidor remoto donde se puedan duplicar los registros a medida que se crean.

Especificaciones

- x64

Los componentes instalados de manera predeterminada son InTrust Deployment Manager, InTrust Server e InTrust Repository Viewer. Si personaliza la selección para instalar componentes individuales, consulte los requisitos para los componentes que necesita en el documento de requisitos del sistema de InTrust que se suministra al descargar el producto. Si usa la selección predeterminada, los requisitos combinados son los siguientes:

Arquitectura- Sistema operativo

- Microsoft Windows Server 2019

- Microsoft Windows Server 2016

- Microsoft Windows Server 2012 R2

- Microsoft Windows Server 2012

- CPU

Mínimo de 4 núcleos (por ejemplo, para propósitos de evaluación).

Para todo uso en el mundo real, se recomiendan al menos 8 núcleos.

- Memoria

Mínimo de 4 GB (por ejemplo, para propósitos de evaluación).

Para todo uso en el mundo real, se recomiendan al menos 8 GB.*

- Software y servicios adicionales

- Microsoft .NET Framework 4.6.2 o posterior con todas las últimas actualizaciones

- Microsoft SQL Server Native Client 11.0.6538.0 o posterior (el paquete redistribuible del cliente de la versión 11.0.6538.0 está incluido en la distribución de InTrust). Importante: Instale la versión requerida del cliente por adelantando y solo después instale InTrust.

- En un entorno virtualizado

Si implementa InTrust en un equipo virtual, asegúrese de cumplir con los requisitos de la CPU y memoria mencionados, y no sobrecargue el host de la máquina virtual.

- Para la base de datos de configuración:

- Microsoft SQL Server 2019

- Microsoft SQL Server 2017

- Microsoft SQL Server 2016

- Microsoft SQL Server 2014

- Microsoft SQL Server 2012